شناخت استاکس نت، اسلحه سایبری قرن ۲۱

متن سخنرانی :

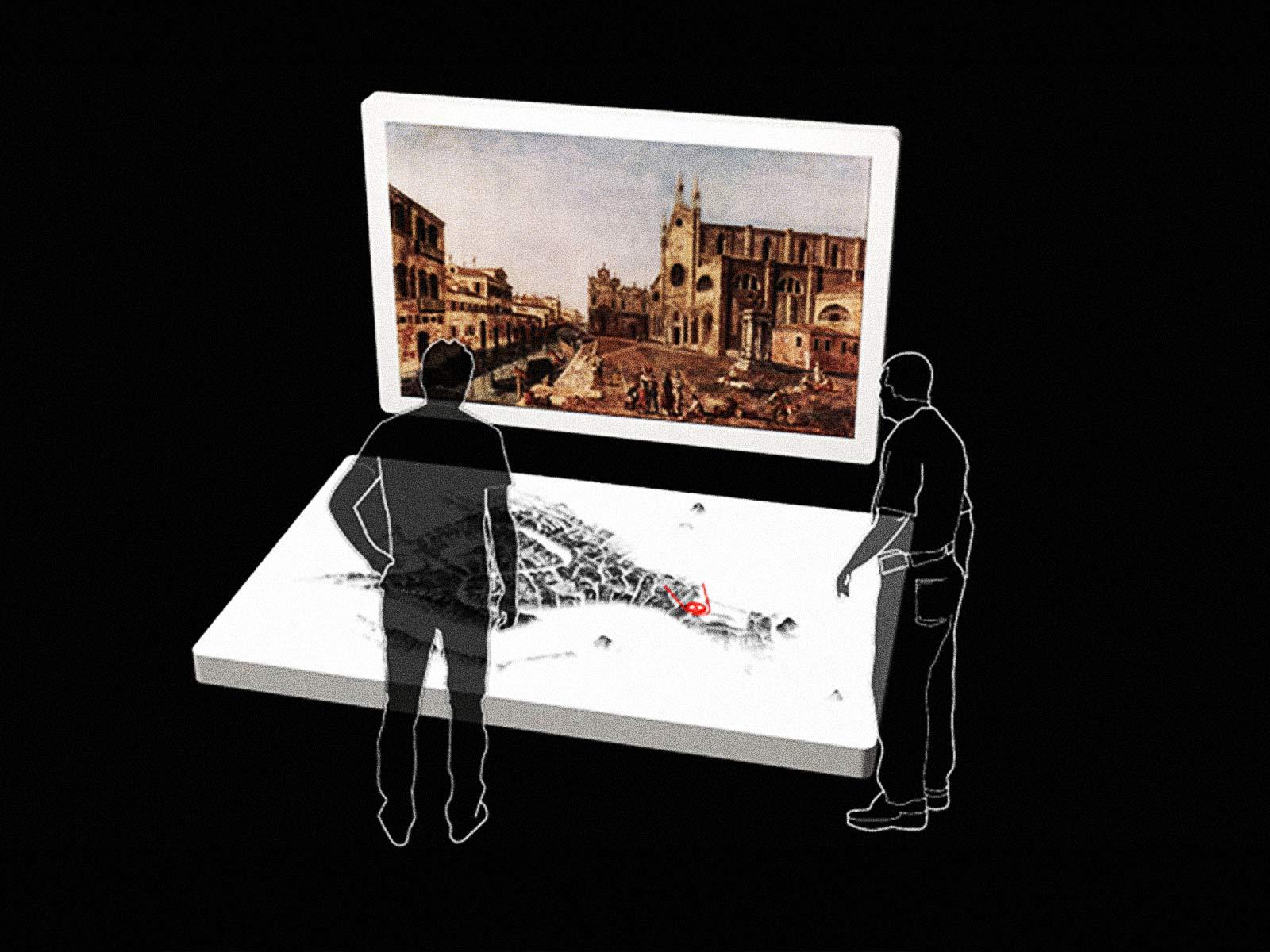

ایده اصلی کرم کامپیوتری استاکس نت در واقع بسیار ساده است. ما نمیخواهیم ایران به بمب دست پیدا کند. دارایی اصلیشان برای توسعه سلاحهای هستهای در سایت غنیسازی اورانیوم نطنز واقع شده. مستطیلهای خاکستری رنگی که میبینید، سیستمهای کنترلی بلادرنگی هستند. حال اگر بتوانیم مدیریت این سیستمهاکه سرعت چرخش و دریچهها را کنترل میکنند، در دست بگیریم میاتونیم کلی دردسر برای سانتریفیوژها ایجاد کنیم. مستطیلهای خاکستری تحت فرمان ویندوز نیستند؛ فناوری کاملا متفاوتی دارند. اما اگر بتوانیم یک ویروس خوب ویندوز را روی لپ تاپی قرار بدهیم از سوی یک مهندس سرویس و نگهداری جهت تنظیم این مستطبل خاکستری استفاده میشود، به هدف رسیدیم. و این پشت پرده استاکس نت هست.خب از یک دراپر ویندوزی(نصب کننده بد افزار) شروع میکنیم. پیلود (قسمت مخرب بد افزار) که به آن مستطیل خاکستری میرسد به سانترفیوژها آسیب می زند، و برنامه هستهای ایران دچار خلل میشود-- هدف محقق شد. به همین آسانی. نه؟ برایتان ماجرایش را تعریف می کنم. ۶ ماه پیش که تحقیق بر رویاستاکس نت را شروع کردیم، هدف این بدافزار کاملا ناشناخته بود. تنها چیز مشخص این بود که در سمت ویندوزی (قسمت دراپر) خیلی خیلی پیچیده است، از چندین آسیبپذیریناشناخته استفاده میکرد. و به نظر میرسید که میخواهد کاری با جعبههای خاکستری، این سیستمهایکنترل بلادرنگ کند. خب توجه ما را به خودش جلب کرد، و پروژه آزمایشگاهی را شروع کردیم که در آن محیط را به استاکس نت آلوده کردیم و عملکردش را بررسی کردیم. و چیزهای جالبی اتفاق افتاد. استاکس نت مثل موش آزمایشگاهی رفتار میکرد که پنیرهای ما را دوست نداشت-- بو میکشید اما نمیخواست بخورد. برایم غیرقابل درک بود. و بعد از اینکه با طعمهایمختلف پنیر تست کردیم، به این نتیجه رسیدم که این یک حمله مستقیم است. کاملا جهت دار. دراپر فعالانه بر روی مستطیل خاکستری پرسه می زند. اگر تنظبمات خاصی پیدا شد و حتی اگر که کد برنامه اصلی که قصد آلوده کردنش را دارد در حال اجرا بر روی هدف هست. و در غیر آن، استاکس نت هیچ کاری نمیکند.

و آن واقعا توجه من را به خودش جلب کرد، و روی آن شروع به کار کردیم تقریبا شبانه روزی، چون فکر کردم که «خب ما نمیدانیم هدف چیست. هدف چیزی میتواند باشد مثل یک نیروگاه انرژی آمریکایی، یا کارخانه شیمیایی در آلمان. پس بهتر بود زودتر سر دربیاریم که هدف چیست.» ما کد حمله گر را پیدا کردیم و کد اصلی را باز تولید کردیم. فهمیدیم که از ۲ بمب دیجیتال تشکیل شده-- یک بمب کوچکتر و یک بزرگتر. و متوجه شدیم که بسیار حرفهای طراحی شدند توسط افرادی که به طور مشخص اطلاعات کافیاز داخل هدف داشتند. از کوچکترین اطلاعات مورد نیاز برای حمله خبر داشتند. احتمالا سایز پای اپراتور را هم میدانستند. همه چیز را می دانستند

و اگر شنیدهاید که دارپر استاکس نت خیلی پیچیده و مدرن است، اجازه دهید که این را بگویم: پیچیدگی پیلود مثل علم موشک است. به مراتب پیجیدهتر از هر چیزی هست که تا به الان دیده بودیم. اینجا قسمتی از کد حمله را میبینید. ما در مورد چیزی حدود-- ۱۵۰۰۰ خط کد صحبت میکنیم. با ظاهری خیلی شبیه به زبان قدیمی اسمبلی. و میخواهم برایتان بگویم چطور توانستیم از این کد سر در بیاوریم. قبل از هرچیز، دنبال فراخوانی توابع سیستمی بودیم، چونکه میدانستیم چه کار میکنند.

و بعد دنبال تایمرهاو ساختارهای داده بودیم و سعی کردیم ارتباطی بینآنها و دنیای واقعی پیذا کنیم-- به اهداف محتمل دنیای واقعی. خب به نظریههایی نیاز داشتیم که بتوانیم اثبات یا رد کنیم. برای پیدا کردن نظریه های هدف، ما به یاد داشتیم که قطعا نوعی خرابکاری مرکزی در کار است، و باید هدف ارزشمندی باشد و به احتمال زیاد در ایران واقع شده است، زیرا جایی هست که بیشترینآلوده شدنها گزارش شده است. دیگر اهداف زیادی در این منطقه باقی نمیماند. و محدود میشد به نیروگاه بوشهر و تاسیسات غنیسازی نطنز.

خب به دستیارم گفتم «فهرست کل متخصصان سانتریفیوژ و نیروگاههارا از مشتریانمان میخواهم.» با آنها تماس گرفتم و مشاوره گرفتم در تلاشی برای به کار گرفتن تخصص آنها با چیزی که ما در کد و اطلاعات پیدا کردیم. و به خوبی جواب داد. و ما به خوبی تونستیم ارتباط بین کلاهک دیجیتال کوچک با کنترل روتور برقرار کنیم. روتور قسمت چرخنده در داخل سانتریفیوژ است، آن شئ مشکی رنگی که میبینید. و اگر شما سرعت روتور را دستکاری کنید در واقع میتونید باعث شکستش بشید و در نهایت انفجار سانتریفیوژ. همچنین دیدیم که هدف حمله این بوده که خیلی آرام و مرموز انجام شود-- مشخصا تلاشی برای عصبی کردن مهندسان نگهداری بود که نتوانند به راحتی از موضوع سر دربیارند.

کلاهک دیجیتال بزرگ-- که تلاش زیادی روی آن انجام دادیم با بررسی خیلی موشکفانه بر داده و ساختار دادهها. برای مثال عدد ۱۶۴ خیلی برجسته و مشخص که به راحتی نمیشود از آن چشم پوشی کرد. من درمنابع علمی شروع به تحقیق در مورد چگونگی ساخت این سانتریفیوژها در نطنز کردم و فهمیدم که آنها دارای ساختاری هستند که به آن آبشار میگویند و هر آبشار شامل ۱۶۴ سانتریفیوژ است. خب منطقی به نظر میامد و مطابقت داشت.

و حتی بهتر هم شد. در ایران این سانتریفیوژها به دستههای ۱۵تایی تقسیم میشوندکه مراحل نام دارند. و حدس بزنید چی توی کد حمله پیدا کردیم؟ یک ساختار تقریبا یکسان. که باز مطابقت خیلی خوب دیگری بود. و این اطمینان را می داد کهدنبال چه بودیم. اشتباه نکنید همه چیزبه همین راحتی پیش نرفت. این نتایج طی هفتهها کار پرفشار بدست آمد. و چند باری به ته خط رسیدیم و مجبور بودیم از نو شروع کنیم.

در هر صورت فهمیدیم که هر دو کلاهک دیجیتالی هدفی یکسان را نشانه گرفتند، اما از زاویههای متفاوت. کلاهک کوچک هدفش یک آبشار است، چرخاندن بیشتر روترها و کاهش سرعتشان، و کلاهک بزرگتر با شش آبشار در ارتباط است و دریچهها را دستکاری میکند. در کل، یقین کامل داریم که ما درواقع تعیین کردیم که هدف کجاست، هدف نطنزاست و تنها نطنز است. پس نیازی نیست نگران باشیم که اهداف دیگری شاید مورد حمله استاکس نت قرار بگیرند.

چیزهای خیلی جالبی دیدیم-- که من را واقعا حیرت زده کرد. در قسمت پایین مستطیل خاکستری رنگ و در بالا سانتریفیوژها را می بینید. خب حالا این چه کار میکند-- جلوی مقادیر ارسالی از حسگرها را سد میکند-- برای مثال، از حسگرهای فشار و حسگرهای ارتعاش-- و کد قانونی فراهم میکند که در طول حمله به اجرای خود با اطلاعات ورودی ساختگی ادمه می دهد. و در حقیقت این داده ورودی ساختگی درواقع از قبل توسط استاکس نت ذخیره شده است. همانند فیلمهای هالیوودی که در حین سرقت ویدیوهای از قبل ضبط شده بهدوربینهای محافظتی ارسال میشود. با حال است، نه؟

ایده به طور مشخص این نیست که تنها اپراتور اتاق کنترلرا دست به سر کند. در واقع بسیار خطرناکتر و مهاجمتر است. ایده این است که سیستم ایمنی دیجیتال را از کار بیاندازد. سیستمهای ایمنی دیجیتال در جاهایی نیازند که اپراتور انسانی بحد کافی سریع نیست. مثلا در نیروگاههای انرژی، زمانی که توربین بخار بزرگسرعتش بیش از حد زیاد میشود. باید دریچههای آسودگیرا در یک میلی ثانیه باز کنید. مشخصا کار اپراتور انسان نیست. خب اینجاست که سیستمایمنی دیجیتال لازم داریم. و زمانی که آنها در اختیار گرفته شده باشند، اتفاقات بدی ممکن است رخ دهد. نیروگاه ممکن منفجر شود. و نه اپراتور و نه سیستم ایمنی دیجیتال متوجه آن نمیشود. وحشتناک است.

اما بدتر هم میشود. و چیزی که قرار است بگویم خیلی مهم است. در موردش فکر کنید: این یک حمله عمومی است. به طور خاص ارتباطی با سانتریفیوژها، با تجهیزات غنی سازی اورانیوم ندارد. و ممکن است به خوبی در جاهای دیگر کار کند. مثل نیروگاه انرژی یا کارخانه اتومبیل سازی. عمومی است. و به عنوان حمله گر اجباری نیست-- که پیلود را از طریق حافظه یو اس بی (USB) انتقال دهید، به روشی که ما در استاکس نت دیدم. میشود از فناوری معمول ورمها (کرمها) برای انتشار استفاده گردد. تا جای ممکن آن را منتشر کنید. و با انجام این کار چیزی که حاصل میشود سلاحی سایبری برای تخریب در حجم بالا است. و پیامدی است که باید با آن روبرو شویم. متاسفانه، اهداف بیشترچنین حملاتی در خاورمیانه نیست. بلکه آمریکا، اروپا و ژاپن هستند. تمامی قسمتهای سبز، محیطهایی با اهداف زیاد هستند. ما باید با نتیجه کار رو به رو شویم، و بهتر است خود را همین حالا آماده کنیم.

متشکرم.

(تشویق)

کریس اندرسون: سوالی دارم. رالف؛ به طور گسترده گزارش شده که مردم تصور میکنند که موساد ماهیت اصلی پشت این اتفاق هست. آیا تو هم اینطوری فکر میکنی؟

رالف لنگنر، باشد، واقعا میخواهید بدانید؟ بله. به عقیده من موساد دخیل است، اما قدرت اصلی و پیشگام اسرائیل نیست. قدرت اصلی پیشرو ابرقدرت سایبری است. تنها یکی هست، و آن هم آمریکاست-- خوشبختانه، خوشبختانه. چون در غیر این صورت مشکلاتمان از این هم بزرگتر میشد.

ک ا: تشکر از این که ما را ترسوندی.ممنون رالف.

(تشویق )